A análise preliminar de requisitos de um sistema de

informação identificou as seguintes características

necessárias para a estimativa de seu tamanho, usando a

técnica de análise por pontos de função:

> Entradas Externas (EE): 24 simples, 8 médias e 2 complexas

> Saídas Externas (SE): 4 simples, 5 médias e 7 complexas

> Arquivos Lógicos Internos (ALI): 8 simples e 2 médios

Usando a base de dados de projetos realizados, a

produtividade média da equipe, em pontos de função (PF)

por pessoa-mês (pm), foi estimada em 15 (PF/pm).

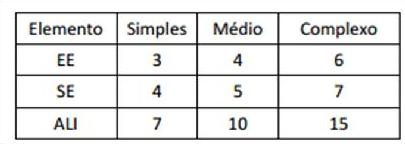

Tabela de pesos para cálculo de pontos de função:

Nesse cenário, analise as afirmativas a seguir.

I. O tamanho do projeto em pontos de função não

ajustados é igual a 300 PF.

II. O esforço total necessário para desenvolver este

sistema é de 20 pm.

III. Assumindo um fator de ajuste igual a 1,35 o tamanho

do projeto é igual a 405 PF.

Assinale: