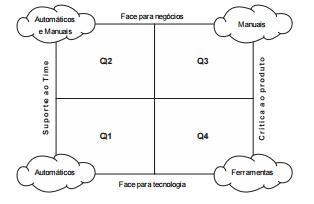

A figura abaixo mostra os quadrantes de testes ágeis.

Considere as definições dos quadrantes de testes ágeis:

I.Testes que focam no negócio e criticam o produto: são os testes de aceitação feitos na homologação do produto ou

de suas partes, testes betas e testes exploratórios. São testes feitos não com o objetivo de dizer que o software funciona,

mas de encontrar defeitos. Bons analistas de testes possuem técnicas para encontrar defeitos que poucos

desenvolvedores conhecem.

II.Testes que focam na arquitetura e suportam o time: são os testes unitários e de componentes. Estes são realizados e

são de responsabilidade dos próprios desenvolvedores. O papel do analista de testes nesse quadrante é o de apoiar,

suportar e expandir conhecimentos entre os desenvolvedores sempre que necessário. De preferência isso é feito em par

com o desenvolvedor no momento de elaborar os testes unitários automatizados.

III.Testes que focam na arquitetura e criticam o produto: são os testes de performance, de carga e de segurança. Esses

são de responsabilidade dos analistas de testes e costumam ser feitos quando partes da aplicação já estão prontas e,

especialmente, antes da entrada de um release em produção.

IV.Testes que focam no negócio e suportam o time: são testes funcionais diferenciados, que idealmente utilizam a

técnica de Behavior-Driven Development e Acceptance Test-Driven Development. Isto é, são testes e cenários de

exemplo realizados pelos testadores em conjunto com os clientes, usuários e analistas de negócio. Com base nesses

exemplos e cenários os desenvolvedores terão melhores condições de desenvolver e entender os requisitos.O foco

desses testes não é encontrar o maior número de defeitos e sim ajudar clientes e desenvolvedores a se entenderem

melhor.

A associação correta entre as definições I, II, III e IV e os quadrantes Q1, Q2, Q3 e Q4 é apresentada em