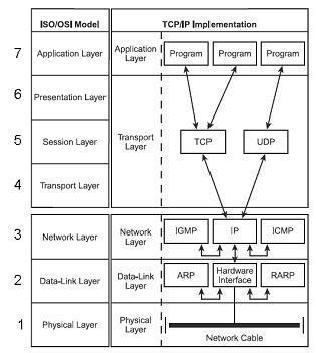

Considerando a figura acima, que apresenta um quadro comparativo entre camadas dos modelos de rede OSI e TCP/IP, julgue os itens seguintes, acerca dos conceitos de redes de computadores.

I. O protocolo TCP, da camada de transporte, estabelece meios para abertura e fechamento de sessões de trabalho na camada de aplicações da Web.

II. A associação de um endereço IP a uma estação de trabalho em uma rede TCP/IP Ethernet, realizada por meio do protocolo DHCP, depende do subprotocolo ARP (address resolution protocol) para funcionar.

III. Esquemas de codificação da informação, como Unicode, XDR (eXternal data representation) e XML, prestam-se à implementação dos serviços da camada de apresentação do modelo OSI.

IV. Frames, segmentos e datagramas estão associados às camadas 1, 4 e 3 da figura, respectivamente. O conceito de payload é empregado em várias camadas.

V. DNS, FTP, HTTP, POP3, SMTP, SSH, SNMP, IMAP, SMB, NETBIOS e BGP são protocolos da camada de aplicação do modelo TCP/IP, sendo que DNS, SNMP, SMB, NETBIOS e BGP são orientados a pacotes, enquanto que FTP, HTTP, POP3, SMTP, SSH e IMAP são orientados a conexão.

Estão certos apenas os itens